Objets connectés, des risques en matière de cybersécurité ?

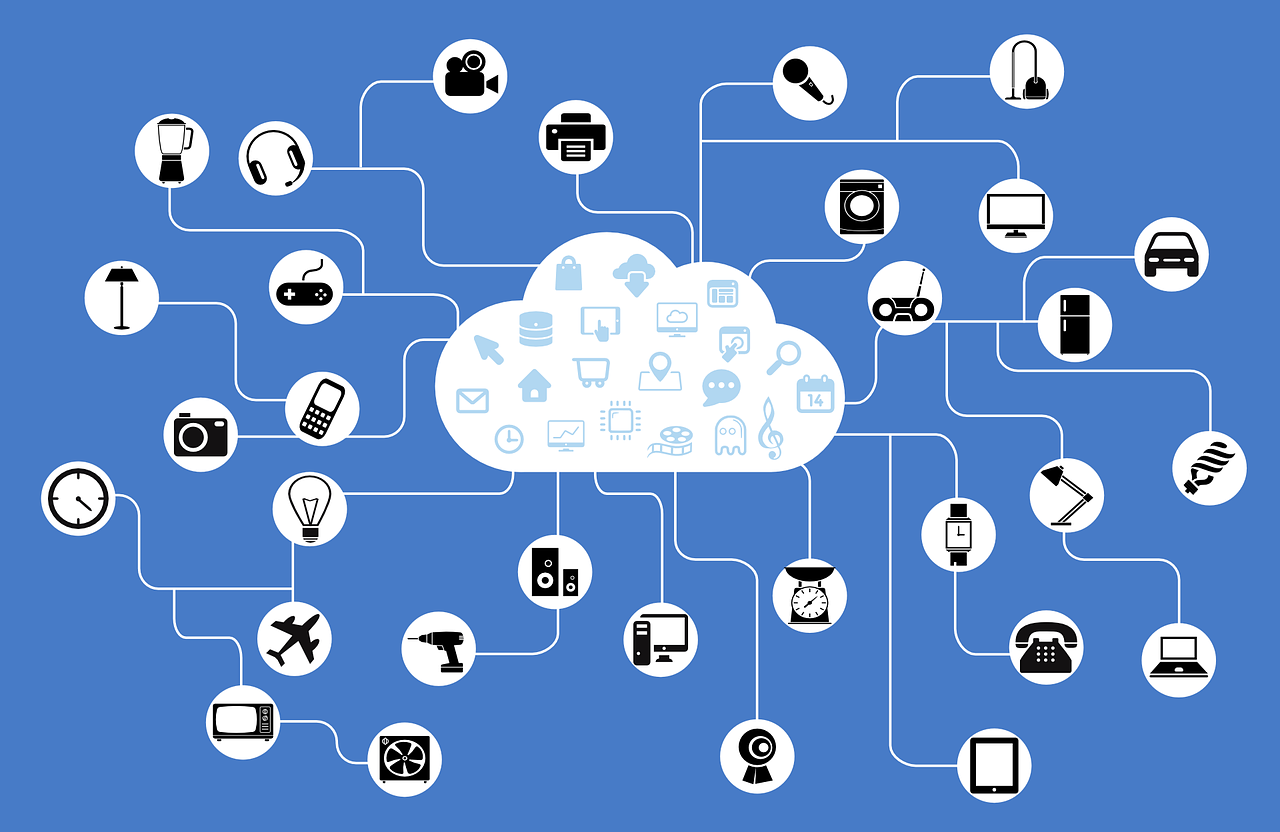

Montres, robots de cuisine, imprimantes, réfrigérateurs, lave-vaisselles, thermomètres, fours, caméras… sont autant d’objets connectés qui font partie intégrante de nos quotidiens. S’ils rendent la vie quotidienne plus pratique, ils augmentent aussi, considérablement, notre exposition aux cyberattaques et aux violations de données personnelles. Dans cet article, nous revenons sur les principaux risques en matière de cybersécurité des objets connectés et comment s’en prémunir au maximum.

Les risques des objets connectés en matière de cybersécurité

1. Des objets souvent vulnérables

Les objets connectés sont avant tout conçus dans un objectif de facilitation du quotidien et pas vraiment dans un objectif de sécurité.

Aussi, beaucoup de ces objets connectés ont des failles de sécurité intrinsèques, comme des mots de passe faibles ou des systèmes d’exploitation non mis à jour. En outre, contrairement aux ordinateurs ou aux téléphones, de nombreux objets connectés ne reçoivent pas de mises à jour régulières de sécurité. Les pirates peuvent donc facilement exploiter ces vulnérabilités pour accéder à des réseaux domestiques ou d’entreprise et voler des données sensibles, personnelles ou confidentielles.

2. Une collecte massive de données personnelles

Intimement liés à nos quotidiens, les objets connectés collectent une grande quantité de données personnelles nous concernant, allant des préférences de température de la maison, aux données de santé physique les plus spécifiques (poids, âges, habitudes sportives, maladies éventuelles…), en passant par nos noms, prénoms, adresses mails, habitudes de vie, images, voix…

En cas de faille de sécurité et de cyberattaque, ces données sensibles peuvent être utilisées pour parfaire des campagnes de hameçonnage, de l’usurpation d’identité, pour être revendues sur le darknet ou tout simplement pour nuire ou porter atteinte à l’image de la personne victime.

Ces données peuvent également servir à analyser vos habitudes et à proposer des publicités ciblées selon vos centres d’intérêts. Si tel est le cas, le constructeur de l’appareil doit vous en informer en amont, vous indiquer si vos données peuvent être transmises à des tiers (des partenaires commerciaux par exemple) et vous donner la possibilité de refuser de faire l’objet de publicités ciblées.

3. Des risques d’attaques DDoS via les objets connectés

Les attaques par déni de service distribué (DDoS) ont pour objectif de perturber, voire d’interrompre le fonctionnement normal d’un service ou d’un réseau (sites web, bases de données, services de messagerie, serveurs d’entreprise, applications…), en envoyant un nombre de requêtes bien plus important que ce que le réseau est capable de supporter, provoquant sa saturation et rendant impossible l’accès au service.

Pour perpétrer ce type d’attaques, les pirates s’appuient sur un réseau de Botnet, semblable à une armée de zombies informatisés. Ces Botnet sont constitués d’objets connectés non sécurisés repérés par les pirates, qui peuvent en prendre le contrôle à distance.

Ces attaques DDOS réalisées à partir d’objets connectés, sont notamment facilitées par le fait que la plupart de ces objets sont constamment reliés à internet, ce qui permet aux cyberattaquants de les utiliser à tout moment pour initier ou participer à une attaque DDoS et ce sans que les propriétaires de l’appareil s’en aperçoivent.

Par ailleurs, ces attaques ne nécessitent pas de compétences techniques très poussées, rendant la réalisation de ces attaques peu complexe et accessible à un grand nombre de cyberattaquants. Il est même possible pour les cybercriminels de louer directement un réseau de Botnet !

Comment se protéger contre les risques en matière de cybersécurité des objets connectés ?

Malgré ces risques, il est possible de prendre des mesures pour sécuriser ces objets connectés et les données personnelles qu’ils contiennent.

1. Acheter auprès de marques reconnues

Afin de limiter le risque de failles de sécurité, nous vous conseillons d’acheter vos objets connectés auprès de marques connues et reconnues, plus enclines à utiliser des composants logiciels ou matériels éprouvés. Il est également préférable de vérifier, en amont, si l’objet connecté que vous envisagez d’acheter a déjà pu présenter des vulnérabilités ou des failles de sécurité.

2. Changer les mots de passe par défaut

L’une des premières étapes pour sécuriser des objets connectés est de changer leurs mots de passe et code PIN par défaut. Nous vous conseillons d’utiliser des mots de passe forts et uniques pour chaque appareil, afin de réduire le risque d’accès non autorisé et de prise de contrôle de l’objet à distance.

3. Utiliser des adresses mails spécifiques

Il est préférable d’utiliser des adresses mails spécifiques aux objets connectés pour éviter qu’une compromission d’un appareil vienne compromettre d’autres comptes. Typiquement, il vaut mieux éviter d’utiliser la même adresse mail que celle utilisée pour se connecter à sa banque.

4. Maintenir les appareils à jour

Pour sécuriser vos objets connectés, il est nécessaire de les mettre à jour régulièrement, avec les derniers correctifs de sécurité. Si cela est possible, vous pouvez activer les mises à jour automatiques de l’appareil. En effet, les mises à jour réparent des failles de sécurité qui peuvent être utilisées par des pirates pour prendre le contrôle de l’objet ou dérober des informations personnelles.

5. Appliquer le principe de minimisation des données

Afin de se protéger au maximum, il est préférable de renseigner le moins de données possibles sur son appareil connecté et de se limiter aux données strictement nécessaires.

Nous vous conseillons également d’utiliser des pseudos et des dates de naissances aléatoires, ainsi que de désactiver le partage des données de l’appareil vers les réseaux sociaux. L’objectif étant de réduire le risque de piratage ou de vol de données.

6. Déconnecter les appareils inutilisés

Si vous n’utilisez pas un appareil connecté, il est préférable de le déconnecter du réseau. Cela réduit le nombre de cibles potentielles pour les cyberattaques et en particulier pour les attaques DDOS.

De la même manière, si vous n’utilisez pas certaines fonctionnalités de l’appareil, il est préférable de les désactiver : caméra, microphone, etc. Cela vous protège d’éventuelles intrusions malveillantes.

7. Limiter les accès

Nous vous conseillons de limiter l’accès de vos objets connectés aux autres appareils informatiques en votre possession et de n’autoriser l’association de vos objets connectés qu’aux seuls appareils nécessaires. Par exemple, une montre connectée n’a pas forcément besoin de dialoguer avec votre réfrigérateur connecté.

De la même manière, vérifiez que la connexion à l’appareil nécessite d’activer un bouton d’accès ou de renseigner un mot de passe. Cela évite que n’importe qui puisse se connecter à votre objet connecté.

Ces bonnes pratiques permettent de limiter les risques en matière de cybersécurité liés aux objets connectés et de protéger ses données personnelles.